![]()

เว็บไซต์ zdnet.com รายงานเมื่อ 3 มิ.ย.64 ว่าบริษัท Check Point Research (CPR) ผู้ให้บริการด้านการรักษาความปลอดภัยทางไซเบอร์ในสหรัฐฯ ได้เปิดเผยรายงานว่า กลุ่มแฮกเกอร์จีนได้พัฒนาซอฟต์แวร์เจาะช่องโหว่ เพื่อเจาะระบบของกระทรวงการต่างประเทศในภูมิภาคเอเชียตะวันออกเฉียงใต้ระหว่างปี 2562-2564 กลุ่มแฮกเกอร์จีนใช้เทคนิคการส่งอีเมลหลอกลวง โดยอ้างเป็นเจ้าหน้าที่รัฐจากหน่วยงานอื่นซึ่งส่งอีเมลทางการที่ดูน่าเชื่อถือแต่กลับแฝงด้วยมัลแวร์ในเอกสารแนบ

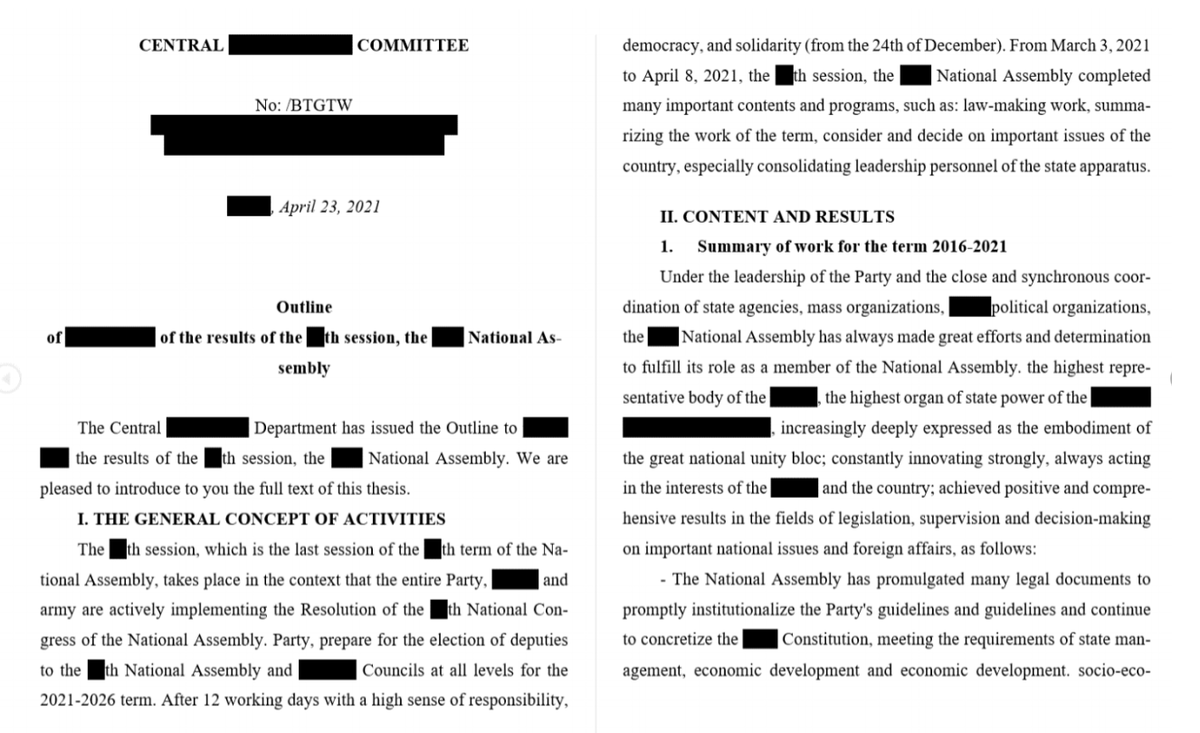

ตัวอย่างเอกสารแนบในอีเมล (รูปแบบ RTF – Rich Text Format)

เมื่อเหยื่อเปิดเอกสารแนบจะทำให้โปรแกรมเจาะช่องโหว่ Microsoft Word ทำงาน ซึ่งเอกสารแนบในอีเมลดังกล่าวจะมีชุดคำสั่งในการลักลอบจารกรรมข้อมูลสำคัญที่อยู่ภายในเครื่องคอมพิวเตอร์ของเหยื่อส่งกลับไปยังเครื่องคอมพิวเตอร์ปลายทางที่ควบคุมและสั่งการ และสามารถดาวน์โหลดมัลแวร์มาติดตั้งและควบคุมเครื่องคอมพิวเตอร์ของเหยื่อได้อย่างเบ็ดเสร็จ

ผลการวิเคราะห์มัลแวร์ของ CPR ระบุว่า เอกสารแนบรูปแบบ RTF นั้นมาจากเครื่องมือ Royal Road ที่กลุ่มแฮกเกอร์จีนนิยมใช้งาน และพบว่ากรณีนี้ มัลแวร์ติดต่อไปยังเครื่องคอมพิวเตอร์ควบคุมและสั่งการที่ฮ่องกง และมาเลเซีย แต่ให้บริการโดยผู้ให้บริการชาวสหรัฐฯ ทั้งนี้ CPR เชื่อว่า แฮกเกอร์เป็นชาวจีนเนื่องจากพบว่าห้วงเวลาปฏิบัติการของมัลแวร์อยู่ระหว่าง 09.00 – 16.00 น. ตามเวลาของจีน

นาย Lotem Finkelsteen หัวหน้าแผนกข่าวกรองภัยคุกคามทางไซเบอร์ของ CPR ระบุว่า กลุ่มแฮกเกอร์ไม่เพียงสนใจข้อมูลในเครื่องคอมพิวเตอร์ของเหยื่อแต่ยังสนใจติดตามพฤติกรรมของเหยื่อในการใช้งานคอมพิวเตอร์ตลอดเวลา และถึงแม้ CPR จะสามารถปิดกั้นปฏิบัติการสอดแนมของกลุ่มแฮกเกอร์ดังกล่าวในภูมิภาคเอชียตะวันออกเฉียงใต้ได้ แต่อย่างไรก็ดีคาดว่ากลุ่มแฮกเกอร์ดังกล่าวจะพัฒนาเครื่องมือสำหรับจารกรรมข้อมูลรูปแบบใหม่ขึ้นมาโจมตีเป้าหมายทั่วโลกอีกครั้ง

ที่มา : https://www.zdnet.com/article/chinese-cybercriminals-spent-three-years-creating-a-new-backdoor-to-spy-on-governments/#ftag=RSSbaffb68