![]()

เว็บไซต์ portswigger.net รายงานเมื่อ 20 ส.ค.64 ว่า นักวิจัยภัยคุกคามด้านความปลอดภัยของบริษัทไมโครซอฟต์ ระบุ พบมัลแวร์ Mozi botnet ที่เคยแพร่กระจายในกลุ่มอุปกรณ์ IoT (Internet of Things) เมื่อปี 2562 กลับมามีความสามารถเพิ่มขึ้นจากการพัฒนาของนักโจมตีด้านไซเบอร์ ซึ่งสามารถฝังตัวบนเร้าเตอร์และอุปกรณ์เครือข่ายเกตเวย์ของผู้ผลิต Netgear, Huawei และ ZTE ได้แม้จะมีการรีบูตอุปกรณ์แล้วก็ตาม

เป้าหมายของการคุกคามมุ่งไปที่ระบบควบคุมทางอุตสาหกรรม (industrial control systems) ซึ่งนักวิจัยของไมโครซอฟต์ได้แนะนำวิธีการป้องกันเชิงรุกเพื่อเสริมความแข็งแกร่งให้กับระบบขององค์กร เช่น การปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดในการรักษาความปลอดภัยด้วยรหัสผ่าน และดูแลให้อุปกรณ์ได้รับการแก้ไขข้อบกพร่อง (Patch) เป็นปัจจุบัน

Mozi เป็นมัลแวร์ประเภท Botnet (Robot Network) แบบจุดต่อจุด (Peer-to-peer: P2P) เริ่มแพร่กระจายไปยังกลุ่มอุปกรณ์ IoT เครื่องบันทึกกล้องวงจรปิด และอุปกรณ์เครือข่าย ตั้งแต่ปี ๒๕๖๒ โดยอาศัยช่องโหว่รหัสผ่านค่าเริ่มต้นที่ง่ายต่อการคาดเดาหรือเจาะรหัสของซอฟต์แวร์ Telnet ซึ่งอุปกรณ์ที่ติดเชื้อมัลแวร์ดังกล่าวมักถูกใช้เป็นฐานการโจมตีเป้าหมายอื่น ในรูปแบบปฏิเสธการให้บริการของเครื่องคอมพิวเตอร์แม่ข่าย (Denial of Service: DDos) หรือการส่งสแปม (Spam)

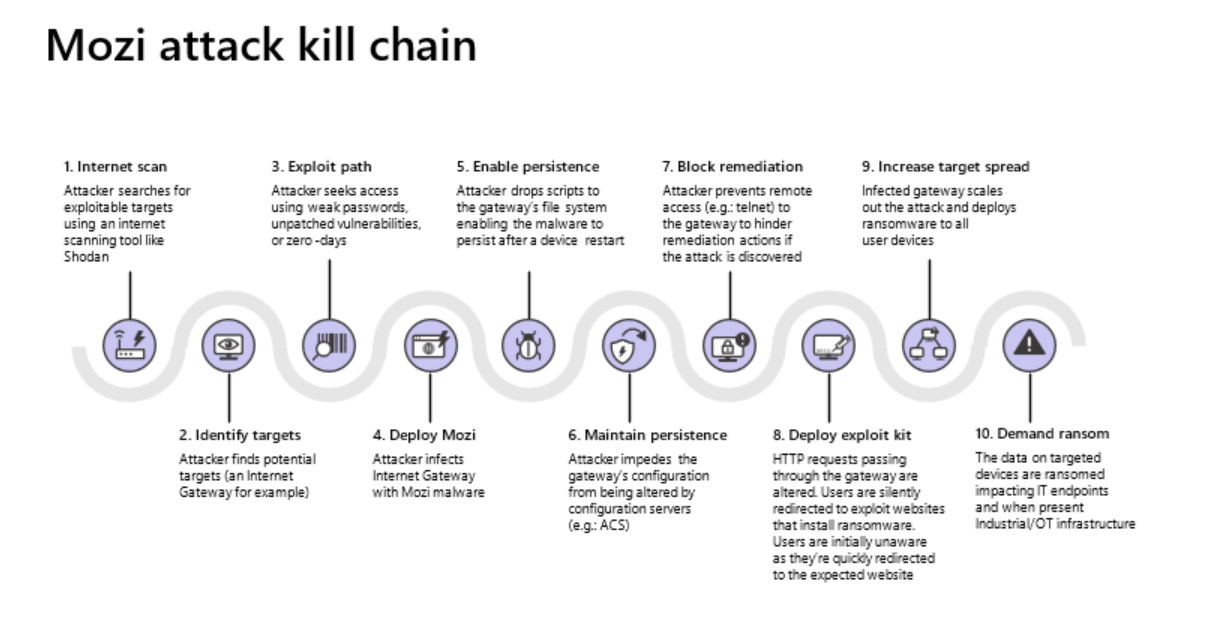

นักวิจัยของไมโครซอฟ ระบุเกี่ยวกับห่วงโซ่อุปทานของการโจมตีว่า นักโจมตีนิยมใช้เครื่องมือ Shodan (Search Engine ที่สามารถค้นหาอุปกรณ์ที่มีการเชื่อมต่อกับอินเทอร์เน็ต) ค้นหาอุปกรณ์ที่มีช่องโหว่ในอินเทอร์เน็ต จากนั้นจะติดตั้งมัลแวร์เพื่อควบคุมอุปกรณ์ที่ค้นพบและใช้ตรวจหาเครื่องเป้าหมายอื่น ๆ ที่มีมูลค่าสูงขึ้น ซึ่งรวมถึงอุปกรณ์ระบบข้อมูลและระบบควบคุมอุตสาหกรรมที่สำคัญ (Information systems and critical industrial control system: ICS) ในเครือข่ายระบบอุตสาหกรรม (Operational technology: OT) โดยผู้โจมตีมักเริ่มโจมตีอุปกรณ์เร้าเตอร์ (router) เพื่อฝังตัวในระบบของเป้าหมายซึ่งจะเปิดโอกาสให้สามารถโจมตีแบบคนกลาง (man-in-the-middle: MitM) ผ่านการดักค่าข้อมูลกลางทาง (HTTP hijacking) และการปลอมแปลงชื่อโดเมน (Domain Name Server: DNS) เพื่อแทรกซึมเข้าสู่อุปกรณ์ปลายทางหรือคอมพิวเตอร์ลูกข่ายจากนั้นจึงดำเนินการปรับตั้งค่าเกณฑ์ความปลอดภัยของระบบอุตสาหกรรม (เช่นปรับเพิ่มเกณฑ์อุณหภูมิสูงสุดที่ระบบจะทนได้ ส่งผลให้อุปกรณ์อุตสาหกรรมร้อนผิดปกติจนเสียหายทางการกายภาพ) เพื่อทำลายระบบหรือติดตั้งมัลแวร์เรียกค่าไถ่ลงในระบบเป้าหมาย

ที่มา : https://portswigger.net/daily-swig/mozi-malware-modified-to-present-a-more-potent-threat-to-industrial-control-systems