![]()

นักทดสอบการเจาะระบบและวิจัยด้านความมั่นคงปลอดภัยทางไซเบอร์ที่ใช้นามแฝงบนสื่อสังคมออนไลน์ทวิตเตอร์ว่า mr.d0x ระบุว่าพบเทคนิคการโจมตีด้วยฟิชชิ่งรูปแบบใหม่ที่ถูกเรียกว่าการโจมตีแบบ browser-in-the-browser (BitB) ซึ่งอาศัยคุณสมบัติการลงชื่อเข้าใช้แบบครั้งเดียว (Single Sign-on) ผ่านองค์กรบุคคลที่ 3 เช่น การลงชื่อเข้าใช้งานเว็บไซต์ด้วยบัญชีผู้ใช้ของ Google, Facebook, Apple หรือ Microsoft ที่หลายเว็บไซต์นิยมเปิดใช้งานในปัจจุบัน

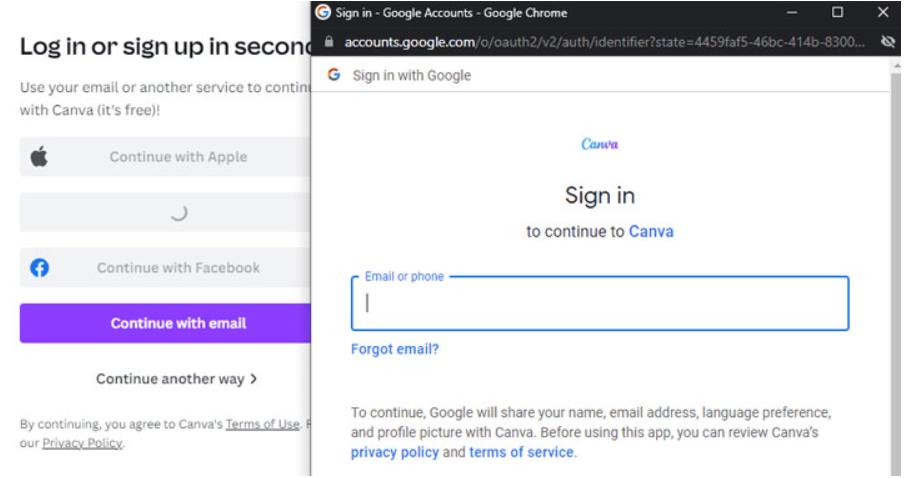

ภาพหน้าต่างบราวเซอร์ลงชื่อเข้าใช้ปลอมที่ปรากฏเหนือบราวเซอร์ชื่อโดเมนถูกต้อง

เมื่อผู้ใช้เข้าเว็บที่มีชื่อโดเมนถูกต้องตามปกติแล้วทำการกดปุ่มลงชื่อเข้าใช้แบบครั้งเดียวผ่าน องค์กรบุคคลที่ 3 นักโจมตีจะจำลองหน้าต่างบราวเซอร์ด้วยภาษา HTML และ CSS เพื่อออกแบบหน้าเว็บลงชื่อเข้าใช้ปลอมและใช้คำสั่ง iFrame เรียกชื่อโดเมนฟิชชิ่งเพื่อหลอกให้เหยื่อหลงเชื่อกรอกข้อมูลส่วนตัวลงไป ซึ่งเทคนิคดังกล่าวมีความแนบเนียนทำให้ผู้ใช้งานไม่ทันระวังเนื่องจากเป็นการเข้าจากเว็บไซต์ที่น่าเชื่อถือ

บริษัท Zscaler ที่ให้บริการการรักษาความปลอดภัยไซเบอร์ ระบุว่า เทคนิคดังกล่าวเคยถูกใช้อย่างกว้างขวาง เมื่อกุมภาพันธ์ 2563 เพื่อขโมยเอาข้อมูลประจำตัวของผู้ใช้บริการโดยใช้เว็บไซต์ปลอม Counter-Strike: Global Offensive (CS: GO) ซึ่งโดยทั่วไปผู้ใช้งานมักตรวจสอบเว็บไซต์หลอกลวงด้วยการตรวจสอบว่า URL นั้นถูกต้องหรือไม่ เว็บไซต์นั้นใช้ HTTPS หรือไม่ และมีคำอ่านเหมือนในโดเมนหรือไม่ ซึ่งในกรณีนี้ทุกอย่างดูปกติเนื่องจากชื่อโดเมนที่ใช้คือ steamcommunity.com ซึ่งถูกต้องและใช้ HTTPS แต่เมื่อคลิกลากที่หน้าต่างบราวเซอร์โดเมนที่ใช้งานอยู่ บราวเซอร์ลงชื่อเข้าใช้งานปลอมจะหายไปจากหน้าจอเนื่องจากหน้าต่างดังกล่าวไม่ใช่ส่วนหนึ่งของเว็บไซต์ต้นฉบับที่ถูกต้อง

ที่มา : https://thehackernews.com/2022/03/new-browser-in-browser-bitb-attack.html