![]()

ฝ่ายความปลอดภัยของบริษัท Dragos ซึ่งดูแลความปลอดภัยทางไซเบอร์ในภาคอุตสาหกรรม ตรวจพบผู้ไม่ประสงค์ดีพยายามแพร่กระจายมัลแวร์ประเภทบ็อทเน็ต (botnet) ไปยังระบบควบคุมอุตสาหกรรม (Industrial Control System: ICS) ด้วยซอฟต์แวร์ถอดรหัส (Password Cracking) ที่เปิดโอกาสให้ผู้ใช้สามารถใช้งานซอฟต์แวร์เขียนคำสั่งควบคุมอุปกรณ์ (Programmable Logic Controllers: PLC) แบบละเมิดลิขสิทธิ์ได้

โดยผู้โจมตีอาศัยแพลตฟอร์มโซเชียลมีเดียในการโฆษณาเผยแพร่ข้อมูลที่อ้างว่าซอฟต์แวร์ถอดรหัสสามารถถอดรหัสเพื่อให้ผู้ดูแลระบบสามารถเข้าถึงการตั้งค่า PLC ของ อุปกรณ์ยี่ห้อต่างๆ เช่น Omron, Siemens, Fuji Electric, Mitsubishi, LG, Vigor, Pro-Face, Allen Bradley, Weintek, ABB และ Panasonic ได้ อย่างไรก็ดี เบื้องหลังการทำงานของซอฟต์แวร์นักวิจัยตรวจพบ Sality ซึ่งเป็นส่วนหนึ่งของมัลแวร์ที่สร้างบ็อตเน็ตแบบ Peer-to-Peer (P2P) ขึ้นมาเพื่อนำพลังประมวลผลของเครื่องจักรที่ติดเชื้อบ็อตเน็ตไปใช้ในการประมวลผลแบบกระจายเพื่อให้งานเสร็จเร็วขึ้นตามที่แฮกเกอร์ต้องการ เช่น การถอดรหัสผ่านหรือการขุดเหรียญสกุลเงินดิจิทัล

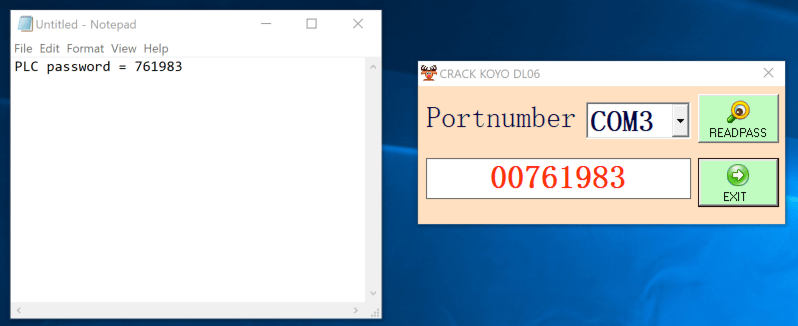

ภาพที่ผู้โจมตีใช้โฆษณาเผยแพร่บนแพลตฟอร์มโซเชียลมีเดีย

นักวิจัยของ Dragos พบว่าการแสวงประโยชน์จากช่องโหว่ที่เป็นอันตรายดังกล่าวยังคงจำกัดเฉพาะการสื่อสารที่เชื่อมต่อแบบซีเรียลพอร์ต (Serial Port) เท่านั้น ซึ่งหากมีการปรับใช้ผ่านช่องทางการสื่อสารแบบอีเทอร์เน็ตอาจส่งผลกระทบที่รุนแรงกว่า ทั้งนี้ Dragos ได้แจ้งข้อมูลเกี่ยวกับช่องโหว่ดังกล่าวให้กับผู้จำหน่ายได้ทราบเพื่อเผยแพร่มาตรการบรรเทาภัยคุกคามให้แก่ผู้ใช้แล้ว และกิจกรรมการโจมตีดังกล่าวยังคงดำเนินต่อไปผู้ดูแลระบบ PLC หรือวิศวกรด้านเทคโนโลยีการปฏิบัติงาน (Operation Technology) จึงควรตระหนักถึงความเสี่ยงและหลีกเลี่ยงการใช้ซอฟต์แวร์ถอดรหัสผ่านที่ไม่ทราบแหล่งที่มาที่เชื่อถือได้ในงานที่มีสภาพแวดล้อมแบบ ICS โดยไม่คำนึงถึงความถูกต้องตามกฎหมายในการใช้งาน ซึ่งหากผู้ใช้มีความจำเป็นที่ต้องกู้คืนรหัสผ่านควรติดต่อผู้จำหน่ายโดยตรงเพื่อขอรับการสนับสนุนหรือคำแนะนำการแก้ไขตามแนวทางที่ถูกต้อง

ภาพซอฟต์แวร์ถอดรหัสผ่านที่แฝงมัลแวร์ Botnet

Sality เป็นมัลแวร์เก่าที่พัฒนาอย่างต่อเนื่องที่มีคุณสมบัติในการหยุดกระบวนการประมวลผลของเครื่องคอมพิวเตอร์ และสามารถเปิดการเชื่อมต่อไปยังเครื่องที่อยู่ระยะไกลเพื่อดาวน์โหลดโปรแกรมเพิ่มเติมหรือขโมยข้อมูลจากเครื่องที่ติดเชื้อ นอกจากนี้ ยังสามารถแทรกซึมเข้าไปในกระบวนการทำงานเพื่อใช้ฟังก์ชันอัตโนมัติของ Windows ในการสำเนาตัวเองไปยังเครือข่ายที่ใช้ร่วมกัน หรืออุปกรณ์จัดเก็บข้อมูลแบบถอดได้ที่สามารถพกพาไปยังระบบอื่น จากตัวอย่างที่ Dragos นำมาวิเคราะห์แสดงให้เห็นว่าผู้โจมตีมุ่งไปที่การขโมยเงินดิจิทัล และผู้ถูกโจมตีเริ่มสงสัยหลังจากมีการเรียกใช้ซอฟต์แวร์ที่เป็นอันตราย และสังเกตเห็นระดับการใช้งานของหน่วยประมวลผลกลาง (CPU) เพิ่มขึ้นร้อยละ 100 และซอฟต์แวร์ป้องกันมัลแวร์ Windows Defender มีการแจ้งเตือนพบภัยคุกคามหลายรายการ

ที่มา : https://www.bleepingcomputer.com/news/security/password-recovery-tool-infects-industrial-systems-with-sality-malware/