![]()

Kaspersky บริษัทด้านความมั่นคงปลอดภัยไซเบอร์ของรัสเซีย ระบุว่าองค์กรในภาคอุตสาหกรรมทางทหารและหน่วยงานในอัฟกานิสถานและยุโรปกว่า 12 แห่ง ตกเป็นเป้าการโจมตีแบบเฉพาะเจาะจงของกลุ่มผู้คุกคามที่มีความเชื่อมโยงกับจีนที่รู้จักกันในชื่อ TA428 ตั้งแต่ ม.ค.65 เพื่อขโมยข้อมูลที่เป็นความลับ โดยผู้โจมตีเลือกใช้ช่องทางการเข้าถึงที่แตกต่างกันถึง 6 รูปแบบในระบบเดียวกัน เพื่อดำรงการแทรกซึมอยู่ในระบบให้มากที่สุดหากการโจมตีแบบใดถูกตรวจพบและลบออกจากระบบเครือข่ายของเป้าหมาย

Proofpoint บริษัทด้านความปลอดภัยทางไซเบอร์ที่กำลังติดตามความเคลื่อนไหวของ TA428 อ้างว่าเหตุการณ์จารกรรมทางไซเบอร์ดังกล่าวที่มุ่งเป้าการโจมตีหลักไปที่โรงงานอุตสาหกรรม สำนักออกแบบและสถาบันวิจัย หน่วยงานรัฐบาล กระทรวงและหน่วยงานในหลายประเทศในยุโรปตะวันออกและอัฟกานิสถาน มีรูปแบบของกลยุทธ์ เทคนิค และขั้นตอน (TTPs) คล้ายกับ TA428 และอาจรู้จักกันในชื่ออื่น เช่น Bronze Dudley, Temp.Hex และ Vicious Panda ซึ่งเคยปฏิบัติการในยูเครน รัสเซีย เบลารุส และมองโกเลีย โดยเชื่อว่ากลุ่มเหล่านี้มีการติดต่อกับกลุ่มแฮกเกอร์อื่นที่เรียกว่า Mustang Panda (หรือที่รู้จักในชื่อ Bronze President)

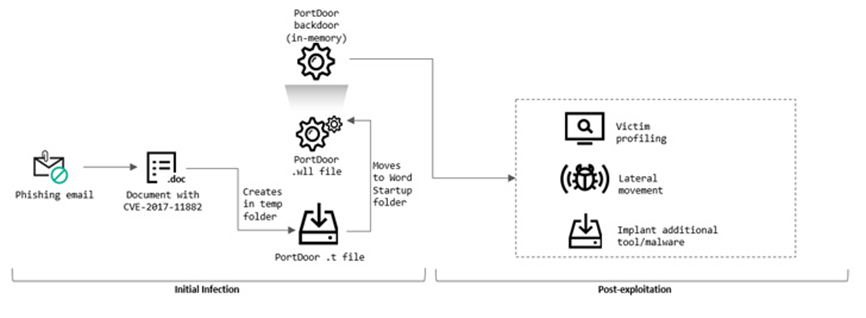

ห่วงโซ่การโจมตีเริ่มต้นโดยผู้โจมตีอาศัยการสร้างอีเมลหลอกลวง (ฟิชชิ่ง) ที่มีความน่าเชื่อถือ โดยอ้างอิงถึงข้อมูลที่ไม่เปิดเผยต่อสาธารณะที่เกี่ยวข้องกับองค์กร เพื่อหลอกให้ผู้รับเปิดเอกสาร (Microsoft Word) แฝงมัลแวร์ที่ใช้กับช่องโหว่ CVE-2017-11882 (Microsoft Office รุ่น 2007 – 2016) ที่อาจนำไปสู่การเรียกใช้คำสั่งโดยไม่ได้รับอนุญาตและสร้างช่องทางสำหรับแฮกเกอร์ที่เรียกว่า PortDoor ในระบบที่ได้รับผลกระทบ และเมื่อผู้โจมตีสามารถควบคุมเครื่องคอมพิวเตอร์และคอมพิวเตอร์แม่ข่ายทั้งหมดขององค์กรได้อย่างสมบูรณ์แล้ว จะแสวงหาประโยชน์โดยการเข้าถึงไฟล์ที่น่าสนใจจากนั้นบีบอัดเป็นไฟล์ ZIP เพื่อส่งกลับยังเครื่องคอมพิวเตอร์แม่ข่ายที่อยู่ในจีน ทั้งนี้ PortDoor พบถูกใช้แฝงในการส่งอีเมลหลอกลวงแบบเจาะจงเป้าหมาย โดยแฮกเกอร์ที่อาจได้รับการสนับสนุนจากรัฐจีน เมื่อ เม.ย. 65 เพื่อเจาะเข้าสู่ระบบของบริษัทผู้รับเหมาด้านการออกแบบเรือดำน้ำให้กับกองทัพเรือรัสเซีย

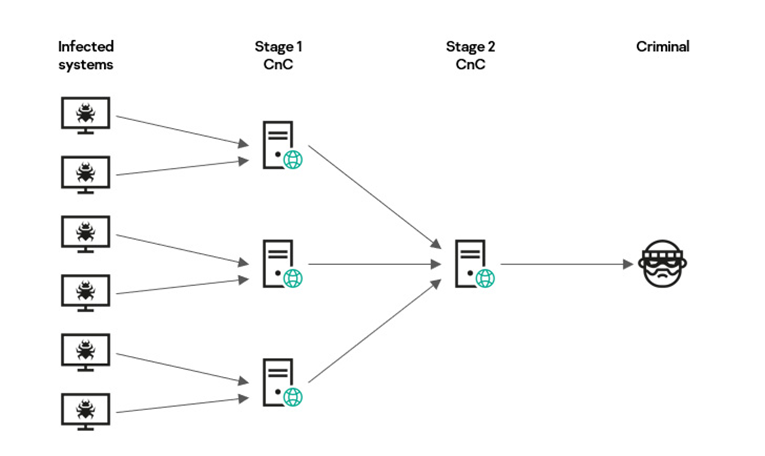

นอกจากนี้ การโจมตีได้ใช้มัลแวร์สำหรับการสร้างช่องทางเชื่อมต่ออื่นๆ ได้แก่ nccTrojan, Cotx, DNSep, Logtu และมัลแวร์ที่ไม่เคยปรากฏในเอกสารใดที่ชื่อว่า CotSam ซึ่งมีลักษณะการทำงานคล้ายคลึงกันกับ Cotx โดยมัลแวร์แต่ละตัวจะมีฟังก์ชันการทำงานที่สำคัญในการควบคุมสั่งการระบบและรวบรวมข้อมูลที่ละเอียดอ่อน และมีการใช้ Ladon ซึ่งเป็นเครื่องมือช่วยสำหรับการโจมตีไปยังเครื่องอื่นๆ ในระบบโดยการสแกนหาอุปกรณ์ในเครือข่ายรวมทั้งใช้ประโยชน์จากช่องโหว่ด้านความปลอดภัยเพื่อทำงานคำสั่งที่เป็นอันตราย

https://thehackernews.com/2022/08/chinese-hackers-targeted-dozens-of.html